Кибероружие

Кибероружие – программное обеспечение или оборудование, предназначенные для нанесения ущерба в киберпространстве[1]. Предназначено для применения в кибервойне

Общие характеристики

Существуют различные классификации и определения понятия «кибероружие»; Однако в целом под термином «кибероружие» понимается различные программные и технические средства, направленные на эксплуатацию уязвимостей в системах передачи и обработки информации или программотехнических системах[2].

Характерные черты

- Глобальный охват

- Практически мгновенная реакция

- Применяется для конкретных целей

Классификация

Российские эксперты выделяют 4 типа кибероружия:

- Избирательная система:

- Отсутствует физическое вмешательство[]; Воздействие на систему проходит информационным путём.

- Воздействие происходит на строго определённую систему или на тип систем с эксплуатацией их уязвимостей.

- Результатом воздействия является предсказанный и повторяемый результат.

- Цель применения: нарушение нормального функционирования.

- Адаптивные системы с внешним управлением – кибероружие в качестве вредоносного кода, который позволяет нарушить функционирование критической инфраструктуры противника по команде оператора.

- Автономная адаптивная система - экспертная система, опирающаяся на базу знаний об объекте воздействия, накопленную разведывательными службами классическими методами[2].

- Автономная самообучающаяся система – абстрактная система искусственного интеллекта, способная проникнуть в систему произвольным путём

Западные эксперты Томас Рид и Питер МакБерни выделяют 3 типа кибероружия[3]:

- Низкий потенциальный конец спектра - вредоносная программа, способная воздействовать на системы извне, но не способна проникнуть в цель или создать прямой вред. К этой категории инструменты и программное обеспечение для генерации трафика для перегрузки системы наносят ущерб своим службам с временным эффектом.

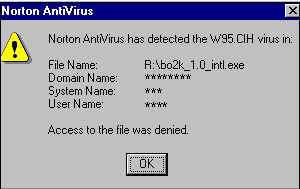

- Средний потенциальный конец спектра - любое вредоносное вторжение, которое мы можем идентифицировать, но которое не может влиять на конечную цель и в любом случае может создать функциональный и физический ущерб. В эту категорию включены общий агент вторжения, такой как вредоносное ПО, способный быстро распространяться.

- Высокий потенциальный конец спектра - агент, способный проникать в цель, избегая любой защиты, создающей прямой вред жертве. Это может быть случай сложной вредоносной программы, которая может нанести вред конкретной системе, такой как вирус Stuxnet[3].

Возможные типы кибероружия

Указанные вредоносные программы, как правило, соответствуют вышеуказанным критериям, официально упомянуты специалистами по безопасности в отрасли или были описаны таким образом в правительственных или военных заявлениях.

- Duqu - набор компьютерных вредоносных программ обнаруженных 1 сентября 2011 года, которые, как полагают, связаны с червём Stuxnet[4]

- Flame - также известный как Flamer - это модульное компьютерное вредоносное ПО, обнаруженное в 2012 году, которое атакует компьютеры, работающие под управлением операционной системы Microsoft Windows[5]. Программа используется для целенаправленного кибер-шпионажа в ближневосточных странах[6].

- Mirai - вредоносное ПО, которое превращает сетевые устройства под управлением Linux в удалённые контролируемые «боты», которые могут использоваться как часть ботнета при крупномасштабных сетевых атаках[7].

- Stuxnet - вирусная программа, нацеленная на компьютеры на базе операционной системы Microsoft Windows. Stuxnet был обнаружен в июне 2010 года[8].

По странам

- США

Компьютерный код, который используется или предназначен для использования с целью угрозы или нанесения физического, функционального или психического ущерба для структур, систем или живых существ

- Эстония

«Таллининское руководство по международному праву, применимое к кибервойнам» было разработано после того, как в 2007 году против Эстонии была направлена серия кибератак, что привело к серьёзному разрушению гражданских служб. Это руководство определяет кибероружие как «кибер-средство ведения войны», которое способно, по замыслу или намерению, причинить вред людям или объектам. Таким образом, если есть преднамеренная травма или если компьютерная функциональность намеренно нарушена через кибератаку, тогда мы можем столкнуться с кибер-оружием[9].

- Россия

Общедоступные утилиты работы с сетевой инфраструктурой и нагрузочного тестирования сетей на основании того, что их используют хакеры. Кибероружие может быть использовано только для полномасштабных глобальных боевых действий между одинаково мощными державами в первые несколько часов конфликта, до того, как коммуникационные сети будут нарушены или уничтожены[10]

Отличия от вирусов и других вредоносных программ

Необходимо понимать, что не все вирусы и вредоносные программы являются кибероружием и наоборот. Существует очень тонкая грань в понимании того, что является реальным кибероружием, а что не является. Но поиск и нахождение точного понимания очень важно, так как:

- это имеет последствия для безопасности: если инструмент использован в качестве оружия, то может причинить вред одному или многим.

- Во-вторых, использование этой линии имеет политические последствия: безоружное вторжение политически менее взрывоопасное, чем вооружённое.

- В-третьих, линия имеет юридические последствия: выявление чего-то как оружия означает, по крайней мере, в принципе, что оно может быть объявлено вне закона, а его развитие, владение или использование могут наказываться.

Из этого следует, что линия между оружием и не оружием концептуально значима: определение чего-то как не оружия является важным первым шагом к правильному пониманию проблемы и разработке соответствующих ответов. Наиболее распространённой и, вероятно, самой дорогостоящей формой кибер-атаки является шпион.

Проблемы

Путём использования нескольких прокси-серверов или заражения компьютеров, трудно отследить конкретного вредоносного хакера или организации при любой форме атак. И даже если виновник найден, его трудно обвинить в преднамеренном военном действии, особенно из-за отсутствия правовых рамок. Сегодня проблема заключается в том, что мы живём в высокотехнологичном мире неопределённости, когда люди плохо подготовлены и не оснащены для этих новых угроз, которые могут нарушить связь, а также сетевой трафик на веб-сайты и могут потенциально парализовать поставщиков интернет-услуг (ISP) на международном уровне через национальные границы.

Случаи развертывания кибероружия

Инцидент, случившийся в 2009 году является первым случаем использования кибер-оружия: Stuxnet. Была использована часть вредоносного ПО, которая, как считается, является примером правительственного кибероружия, направленного на серьёзное разрушение иранской ядерной программы. Вопрос ответственности за нападение было источником споров, но, в конце концов, считается, что это была совместная операция США -Израиля. Stuxnet был нацелен на завод в Натанзе, в Иране: отвернув клапаны и ухудшив центрифуги, оборудование было повреждено, и иранская программа обогащения урана эффективно замедлилась[11].

Влияние на международную безопасность

Известный политолог Генри Киссинджер считает, что распространение кибероружия создает дополнительные риски для международной безопасности в силу того, что кибероружие, в отличие от других вооружений, имеет неясный правовой статус. Некоторые страны, использующие кибероружие отрицают не только использование, но и само существование такого оружия в своем арсенале. Таким образом, применение кибероружия дает возможность вести необъявленную или «гибридную» войну[12].

Примечания

- ↑ В.В. Каберник. Проблемы классификации кибероружия. Дата обращения: 27 ноября 2017. Архивировано из оригинала 17 мая 2017 года.

- ↑ 1 2 В.В. Каберник Проблемы классификации кибероружия. Дата обращения: 27 ноября 2017. Архивировано из оригинала 17 мая 2017 года.

- ↑ 1 2 Cyber Weapons. Дата обращения: 27 ноября 2017. Архивировано 1 декабря 2017 года.

- ↑ Duqu: A Stuxnet-like malware found in the wild, technical report" (PDF). Laboratory of Cryptography of Systems Security (CrySyS. Дата обращения: 27 ноября 2017. Архивировано 21 апреля 2019 года.

- ↑ Dave Lee Flame: Massive cyber-attack discovered, researchers say. Дата обращения: 27 ноября 2017. Архивировано 9 апреля 2019 года.

- ↑ Dave Lee Flame: Massive cyber-attack discovered, researchers say URL. Дата обращения: 27 ноября 2017. Архивировано 9 апреля 2019 года.

- ↑ Biggs, John "Hackers release source code for a powerful DDoS app called Mirai". TechCrunch. Дата обращения: 27 ноября 2017. Архивировано 20 октября 2016 года.

- ↑ SecurityLab.ru Stunxet. Дата обращения: 27 ноября 2017. Архивировано 1 декабря 2017 года.

- ↑ Cyber weapons: 4 defining characteristics. Дата обращения: 27 ноября 2017. Архивировано 1 декабря 2017 года.

- ↑ Доклад Рабочей группы по будущему российско-американских отношений О. Демидов, В. Каберник, Е.Черненко, Т.Ремингтон & К.Спирито. Дата обращения: 27 ноября 2017. Архивировано 2 марта 2022 года.

- ↑ Cyber Warfare and Cyber Weapons, a Real and Growing Threat (недоступная ссылка)

- ↑ Киссинджер, Шмидт, Хоттенлокер, 2022, с. 126-131.

Литература

- Генри Киссинджер, Эрик Шмидт, Дэниэл Хоттенлокер. Искусственный разум и новая эра человечества. — М.: Альпина ПРО, 2022. — 200 с. — ISBN 978-5-907534-65-0..