Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП), Цифровая по́дпись (ЦП) позволяет подтвердить авторство электронного документа. Подпись связана как с автором, так и с самим документом с помощью криптографических методов, и не может быть подделана с помощью обычного копирования.

Сертификат открытого ключа — электронный или бумажный документ, содержащий открытый ключ, информацию о владельце ключа, области применения ключа, подписанный выдавшим его Удостоверяющим центром и подтверждающий принадлежность открытого ключа владельцу.

PGP — компьютерная программа, также библиотека функций, позволяющая выполнять операции шифрования и цифровой подписи сообщений, файлов и другой информации, представленной в электронном виде, в том числе прозрачное шифрование данных на запоминающих устройствах, например, на жёстком диске.

vCard — текстовый формат для обмена электронными визитными карточками. Файл vCard состоит из записей типа vCard, каждая из которых содержит информацию одной визитной карточки. Запись vCard может содержать имя, адрес, номера телефонов, URL сайта, логотип, фотографию и другую информацию.

TLS, как и его предшественник SSL , — криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети Интернет. TLS и SSL используют асимметричное шифрование для аутентификации, симметричное шифрование для конфиденциальности и коды аутентичности сообщений для сохранения целостности сообщений.

В криптографии центр сертификации или удостоверяющий центр — сторона, чья честность неоспорима, а открытый ключ широко известен. Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Инфраструктура открытых ключей — набор средств, распределённых служб и компонентов, в совокупности используемых для поддержки криптозадач на основе закрытого и открытого ключей. В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов:

- закрытый ключ известен только его владельцу;

- удостоверяющий центр создает электронный документ — сертификат открытого ключа, таким образом удостоверяя факт того, что закрытый (секретный) ключ известен эксклюзивно владельцу этого сертификата, открытый ключ свободно передается в сертификате;

- никто не доверяет друг другу, но все доверяют удостоверяющему центру;

- удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом.

S/MIME — стандарт для шифрования и подписи в электронной почте с помощью открытого ключа.

X.509 — стандарт ITU-T для инфраструктуры открытого ключа и инфраструктуры управления привилегиями.

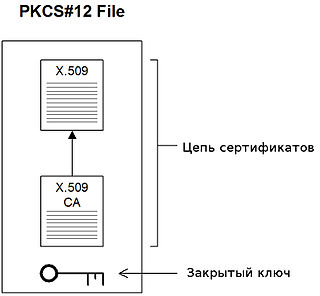

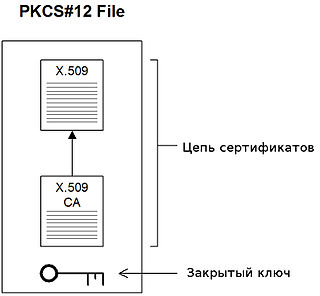

В криптографии PKCS#12 — один из стандартов семейства Public-Key Cryptography Standards (PKCS), опубликованных RSA Laboratories. Он определяет формат файла, используемый для хранения и/или транспортировки закрытого ключа, цепочки доверия от сертификата пользователя до корневого сертификата удостоверяющего центра и списка отзыва сертификатов (CRL). Защита файла осуществляется одним из двух способов: безопасным, с использованием доверенной ключевой пары или менее безопасным, с использованием симметричного ключа, основанного на пароле. Второй подходит для случаев, когда использование доверенных пар открытый/закрытый ключей недоступны. Формат PKCS#12 — это формат, предназначенный для хранения ключевой пары, который распознаётся и используется многими браузерами и почтовыми агентами. В файлах PKCS#12 хранятся одновременно и сертификат, и закрытый ключ. Примерная организация PKCS#12 файла показана на рисунке справа.

Инфраструктура управления привилегиями — инфраструктура, позволяющая связать сертификаты PKI с предоставлением каких-либо привилегий и полномочий. Для PMI используется выпуск атрибутных сертификатов, связывающих данный сертификат PKI с каким-либо набором привилегий и/или полномочий.

IKE — стандартный протокол набора протоколов IPsec, используется для обеспечения защищённого взаимодействия в виртуальных частных сетях. Предназначение IKE — защищенное согласование и доставка идентифицирующей информации для "ассоциации безопасности" (SA). Основан на протоколе Oakley.

DANE — набор спецификаций IETF, обеспечивающих аутентификацию объектов адресации и предоставляемых сервисов с помощью DNS. Это новый стандарт, вводимый в действие в 2011—2012 годах.

CAdES — это стандарт электронной подписи, представляющий собой расширенную версию стандарта электронной подписи CMS и разработанный ETSI. Главным документом, описывающим данный стандарт, является ETSI TS 101 733 Electronic Signature and Infrastructure (ESI) — CMS Advanced Electronic Signature (CAdES). Первая версия стандарта появилась в декабре 2000 года, последняя — в апреле 2013 года. В настоящее время ведётся работа по созданию нового стандарта CAdES.

Simple public key infrastructure — инфраструктура открытых ключей, созданная IETF Simple Public Key Infrastructure Working Group для устранения некоторых недостатков стандарта X.509. Существует две IETF Request For Comments спецификации — RFC 2692 и RFC 2693 IETF SPKI working group.

В компьютерной безопасности цепочка доверия устанавливается путём проверки каждого компонента аппаратного и программного обеспечения снизу вверх. Она предназначена для того, чтобы гарантировать, что только доверенные программы и аппаратура могут быть использованы.

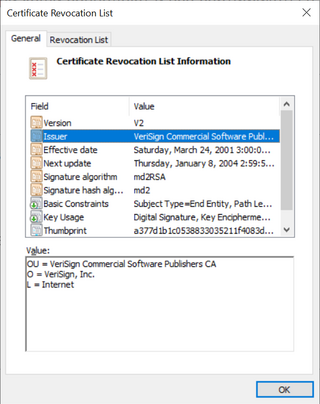

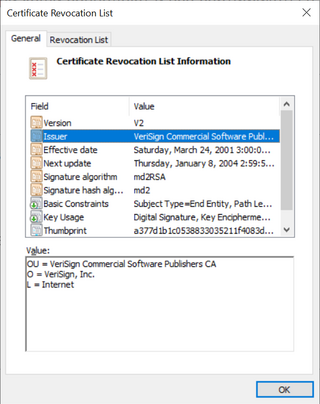

Списки отозванных сертификатов — это список сертификатов, которые удостоверяющий центр пометил как отозванные. Списки отозванных сертификатов (СОС) применяются для того, чтобы установить, был ли сертификат пользователя или удостоверяющего центра отозван в связи с компрометацией ключей. Важное свойство СОС — он содержит информацию только о сертификатах, срок действия которых не истёк.

Почта с повышенной секретностью является стандартом Интернета для гарантирования безопасности электронной почты в Интернете. Этот стандарт одобрен советом по архитектуре Интернета. Впервые был разработан под руководством Группы приватности и безопасности Internet Resources Task Force (IRTF) в 1993 году, далее разработка была передана в PEM Working Group (IETF). Фактически, протоколы PEM созданы для шифрования, проверки подлинности, проверки целостности и администрирования ключей. В конечном итоге протоколы описываются в RFC 7468 Архивная копия от 12 декабря 2018 на Wayback Machine.

Протокол состояния сетевого сертификата - это интернет-протокол, используемый для получения статуса отзыва цифрового сертификата X.509. Механизм протокола описан в RFC 6960 и является одним из стандартов de-facto Интернета. Он был создан в качестве альтернативы спискам отзыва сертификатов (CRL), в частности для решения некоторых проблем, связанных с использованием CRL в инфраструктуре открытых ключей (PKI). Cообщения OCSP кодируются в ASN.1 и обычно передаются по HTTP. Диалоги «запрос/ответ» этих сообщений позволяют называть сервера OCSP ответчиками OCSP.

Поддержка инфраструктур открытых ключей — набор систем, техник и протоколов, обеспечивающих обслуживание инфраструктур открытых ключей, в частности решающих проблему распространения ключей. Существуют различные подходы к решению этой проблемы, одним из таких является подход, использующий систему доменных имен (DNS).