Электро́нная по́чта — технология и служба по пересылке и получению электронных сообщений между пользователями компьютерной сети.

DNS — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста, получения информации о маршрутизации почты и/или обслуживающих узлах для протоколов в домене (SRV-запись).

Домен верхнего (первого) уровня — самый высокий уровень в иерархии системы доменных имён (DNS) после корневого домена. Доменные имена формируются таким образом, что каждый последующий уровень добавляется в начало имени, поэтому домен первого уровня занимает последнюю позицию в имени. Пример: имя «www.wikipedia.org» состоит из разделённых точками доменов трёх уровней: «www» — домен 3-го уровня, «wikipedia» — домен 2-го уровня, «org» — домен верхнего (1-го) уровня.

DNSBL — списки хостов, хранимые с использованием системы архитектуры DNS. Обычно используются для борьбы со спамом. Почтовый сервер обращается к DNSBL и проверяет в нём наличие IP-адреса клиента, с которого он принимает сообщение. При положительном ответе считается, что происходит попытка приёма спам-сообщения. Серверу отправителя сообщается ошибка 5xx и сообщение не принимается. Почтовый сервер отправителя создаёт «отказную квитанцию» отправителю о недоставке почты.

DHCPv6 — это сетевой протокол для конфигурации узлов версии 6 (IPv6) Протокола Интернет с IP-адресами, префиксами IP и другими данными конфигурации, которые необходимы для работы в сети IPv6. Это новая версия протокола DHCP для работы в сетях на основе IPv6.

Доменное имя — символьное имя, служащее для идентификации областей, которые являются единицами административной автономии в сети Интернет, в составе вышестоящей по иерархии такой области. Каждая из таких областей называется доме́ном. Общее пространство имён Интернета функционирует благодаря DNS — системе доменных имён. Доменные имена дают возможность адресации интернет-узлов и расположенным на них сетевым ресурсам быть представленными в удобной для человека форме.

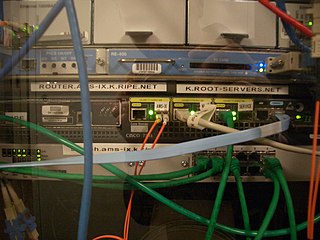

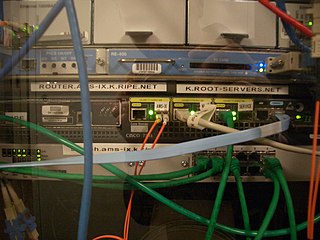

Корневые серверы DNS — DNS-серверы, обеспечивающие работу корневой зоны DNS в сети Интернет. Корневые серверы DNS отвечают на запросы других DNS-серверов в ходе трансляции доменных имён в IP-адреса и позволяют получить список DNS-серверов для любого домена верхнего уровня (TLD): RU, COM, NET, MUSEUM и др.

Sender Policy Framework, SPF — расширение для протокола отправки электронной почты через SMTP. SPF определен в RFC 7208.

Адрес электронной почты — запись, установленная по RFC 5322, однозначно идентифицирующая почтовый ящик, в который следует доставить сообщение электронной почты.

За́пись MX — тип DNS-записи, предназначенный для маршрутизации электронной почты с использованием протокола SMTP.

BIND — открытая и наиболее распространённая реализация DNS-сервера, обеспечивающая выполнение преобразования DNS-имени в IP-адрес и наоборот. Исполняемый файл-демон сервера BIND называется named. BIND поддерживается организацией Internet Systems Consortium. 10 из 13 корневых серверов DNS работают на BIND, оставшиеся 3 работают на NSD.

DNS-клиент — программа, обеспечивающая определение адреса узла по его полному имени.

nslookup — утилита, предоставляющая пользователю интерфейс командной строки для обращения к системе DNS. Позволяет задавать различные типы запросов и опрашивать произвольно указываемые сервера. Её аналогом являются утилиты host и dig. Разработана в составе пакета BIND.

DNS-сервер, Domain name server — приложение, предназначенное для ответов на DNS-запросы по соответствующему протоколу. Также DNS-сервером могут называть хост, на котором запущено соответствующее приложение.

dig — утилита (DNS-клиент), предоставляющая пользователю интерфейс командной строки для обращения к системе DNS. Позволяет задавать различные типы запросов и запрашивать произвольно указываемые сервера. Является аналогом утилиты nslookup.

Host:

- host — утилита — DNS-клиент в UNIX-системах.

- hosts — текстовый файл, используемый во многих операционных системах как база данных доменных имен

- Host — ботаническое сокращение, обозначающее, что автором таксона является Николаус Томас Хост.

- «Host» — альбом метал-группы «Paradise Lost».

- H.O.S.T. — aзербайджанская рэп-группа, состав группы меняется. Поднимают остросоциальные и политические темы Азербайджана.

DNSSEC — набор расширений IETF протокола DNS, позволяющих минимизировать атаки, связанные с подменой DNS-адреса при разрешении доменных имён. Он направлен на предоставление DNS-клиентам аутентичных ответов на DNS-запросы и обеспечение их целостности. При этом используется криптография с открытым ключом. Не обеспечивается доступность данных и конфиденциальность запросов. Обеспечение безопасности DNS критически важно для интернет-безопасности в целом.

DNS cache poisoning — повреждение целостности данных в системе DNS путём заполнения кэша DNS-сервера данными, не исходящими от авторитетного DNS-источника. Подобная компрометация данных может быть результатом хакерской атаки на сервер имён или неожиданным результатом ошибки в конфигурировании DNS-кэша. Данный тип атаки был впервые изучен и описан в 2008 году экспертом по информационной безопасности Дэном Камински. Первая известная крупная атака такого типа была совершена Евгением Кашпуревым в 1997 году.

Перехват DNS — подрыв разрешения DNS-запросов. Это может быть достигнуто с помощью вредоносных программ, которые перекрывают TCP/IP-конфигурации компьютера, чтобы запросы отправлялись на DNS-сервер злоумышленника, либо через изменение поведения доверенного DNS-сервера так, чтобы оно не соответствовало стандартам Интернета. Эти изменения могут быть сделаны в злонамеренных целях, таких как фишинг, или в корыстных целях Интернет-провайдерами (ISP), направляющими веб-трафик пользователя на собственные веб-серверы для показа рекламы, сбора статистики или других целей провайдера; и поставщиками услуг DNS для блокирования доступа к выбранным доменам как форма цензуры.

DNS rebinding (досл. с англ. — перепривязывание DNS) — форма компьютерной атаки на веб-сервисы. В данной атаке вредоносная веб-страница заставляет браузер посетителя запустить скрипт, обращающийся к другим сайтам и сервисам. Теоретически политики одинакового источника препятствуют подобным запускам: сценарии на стороне клиента могут получать доступ только к данным с того сайта, с которого был получен скрипт. При реализации политики производится сравнение доменных имен, а атака перепривязки обходит эту защиту, злоупотребляя возможностями системы доменных имен интернета (DNS) по быстрой смене адресов.