DNS — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста, получения информации о маршрутизации почты и/или обслуживающих узлах для протоколов в домене (SRV-запись).

DoS — хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не смогут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ будет затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой. Но чаще это мера экономического давления: потеря простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют по карману «цели».

Apache HTTP-сервер — свободный веб-сервер.

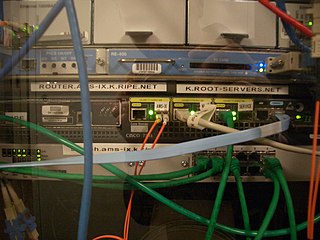

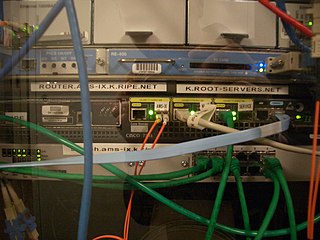

Сеть Интернет использует систему DNS для связи между доменными именами и их IP-адресами, а также другой информацией. Наивысшее место в иерархии доменной системы занимают корневые DNS-серверы, управляющие доменами верхнего уровня, которые являются частью всех доменных имён сети Интернет. Официальные корневые серверы DNS администрируются ICANN. В дополнение к ним, различные организации управляют альтернативными корневыми DNS-серверами. Альтернативные системы доменных имён используют собственные DNS-серверы и управляют пространствами имён, состоящими из собственных доменов верхнего уровня.

Корневые серверы DNS — DNS-серверы, обеспечивающие работу корневой зоны DNS в сети Интернет. Корневые серверы DNS отвечают на запросы других DNS-серверов в ходе трансляции доменных имён в IP-адреса и позволяют получить список DNS-серверов для любого домена верхнего уровня (TLD): RU, COM, NET, MUSEUM и др.

OpenVZ — реализация технологии виртуализации на уровне операционной системы, которая базируется на ядре Linux. OpenVZ позволяет на одном физическом сервере запускать множество изолированных копий операционной системы, называемых «виртуальные частные серверы» или «виртуальные среды».

Атака посредника, или атака «человек посередине» — вид атаки в криптографии и компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом. Является методом компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию.

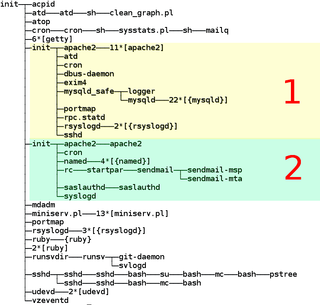

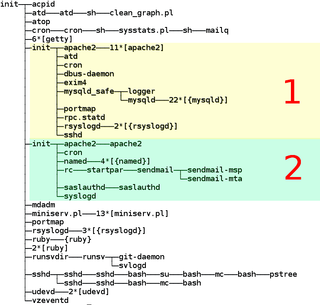

BIND — открытая и наиболее распространённая реализация DNS-сервера, обеспечивающая выполнение преобразования DNS-имени в IP-адрес и наоборот. Исполняемый файл-демон сервера BIND называется named. BIND поддерживается организацией Internet Systems Consortium. 10 из 13 корневых серверов DNS работают на BIND, оставшиеся 3 работают на NSD.

djbdns представляет собой простой и безопасный набор программ для обслуживания и разрешения (resolving) DNS зон, разработанный Дэниелом Бернштейном. Автор программы создал его после обнаружения многочисленных ошибок в коде BIND. Он пообещал премию в $1000 тому, кто найдёт ошибку в коде djbdns.

Вероятно, первые компьютерные вирусы для семейства ОС Unix были написаны Фредом Коэном в ходе проведения экспериментов. В конце 1980-х появились первые публикации с исходными текстами вирусов на языке Bash.

В теории компьютерных сетей anycast — метод рассылки пакетов, позволяющий устройству посылать данные ближайшему из группы получателей. Реализован, в частности, в протоколе IPv6.

DNS-сервер, Domain name server — приложение, предназначенное для ответов на DNS-запросы по соответствующему протоколу. Также DNS-сервером могут называть хост, на котором запущено соответствующее приложение.

Ретрекер — технология оптимизации обмена битторрент- (bittorrent-) трафиком внутри локальных сетей. Ретрекер позволяет установить прямое соединение по протоколу битторрент между абонентами одного оператора, каждый из которых использует внутренний (локальный) IP-адрес. Технически ретрекер представляет собой простейший bittorrent-трекер, как правило, анонимный, работающий внутри адресного пространства локальной сети интернет-провайдера. Использование ретрекера позволяет пирам обмениваться трафиком на повышенной скорости, используя внутреннюю адресацию локальной сети провайдера, так как доступ к локальной сети у многих российских интернет-провайдеров разрешён на более высокой скорости, нежели доступ в веб. Кроме того, использование ретрекера снижает нагрузку на магистральные каналы связи за счет того, что абонентам не нужно скачивать по отдельности одни и те же данные.

DNSSEC — набор расширений IETF протокола DNS, позволяющих минимизировать атаки, связанные с подменой DNS-адреса при разрешении доменных имён. Он направлен на предоставление DNS-клиентам аутентичных ответов на DNS-запросы и обеспечение их целостности. При этом используется криптография с открытым ключом. Не обеспечивается доступность данных и конфиденциальность запросов. Обеспечение безопасности DNS критически важно для интернет-безопасности в целом.

PowerDNS — DNS-сервер, написанный на C++, распространяемый по лицензии GPL для Unix-подобных систем. Разработан в конце 1990-х нидерландским программистом Бертом Хубертом в качестве более гибкой альтернативы BIND; поддерживается сообществом свободного программного обеспечения, коммерческую поддержку оказывает основанная Хубертом компания PowerDNS.COM.

Web Proxy Auto-Discovery Protocol (WPAD) — метод, используемый клиентами для определения места (URL) расположения конфигурационного файла с использованием технологий DHCP и/или DNS. После того, как определено местоположение файла конфигурации и сам файл получен, клиент использует его для определения, каким прокси воспользоваться для каждого конкретного URL. Протокол WPAD только определяет механизм поиска файла конфигурации, а вместе с ним чаще всего используется формат конфигурационного файла, разработанный фирмой Netscape в 1996 для Netscape Navigator 2.0. Впервые протокол WPAD был описан консорциумом компаний Inktomi Corporation, Microsoft Corporation, RealNetworks, Inc., и Sun Microsystems, Inc.. Позже протокол WPAD был официально задокументирован в INTERNET-DRAFT, действие которого закончилось в декабре 1999. Протокол WPAD поддерживается только старшими версиями браузеров. А впервые он был использован в Internet Explorer 5.0.

DNS cache poisoning — повреждение целостности данных в системе DNS путём заполнения кэша DNS-сервера данными, не исходящими от авторитетного DNS-источника. Подобная компрометация данных может быть результатом хакерской атаки на сервер имён или неожиданным результатом ошибки в конфигурировании DNS-кэша. Данный тип атаки был впервые изучен и описан в 2008 году экспертом по информационной безопасности Дэном Камински. Первая известная крупная атака такого типа была совершена Евгением Кашпуревым в 1997 году.

Internet Systems Consortium (ISC) — некоммерческая организация, занимающаяся поддержкой инфраструктуры всемирной глобальной сети Интернет. ISC занимается разработкой и поддержкой открытого программного обеспечения

.root — имя записи корневого домена системы доменных имён Интернета, иногда использовавшейся для отладки. Её присутствие показывало, что корневая доменная зона не усечена при загрузке корневым сервером имён.

DNS-спуфинг, также известный как отравление кэша DNS, является одной из форм взлома компьютерных сетей, в котором данные кэша доменных имен изменяются злоумышленником, с целью возврата ложного IP-адреса. Это приводит к атаке посредника на компьютер злоумышленника.