Red (шифровальная машина)

В истории криптографии «Печатная машина Тип-91» или 91-shiki ohbun-injiki (九一式欧文印字機), имеющая кодовое название Red в США, использовалась министерством иностранных дел Японии до и во времена Второй мировой войны как дипломатическая шифровальная машина. Её сравнительно простой шифр был быстро раскрыт западными криптоаналитиками. Машина RED послужила прототипом для шифровальной машины PURPLE («97-shiki obun inji-ki»), алгоритм которой во многом основывался на алгоритме RED. Одновременное использование этих двух систем помогло так же раскрыть шифр PURPLE.

История

В 1931 году Герберт Ярдли опубликовал книгу The American Black Chamber, в которой была описана его деятельность в дешифровке кодов для Правительства США. В этой книге были так же раскрыты и уязвимости японской системы кодов и её использование во время Вашингтонской конференции 1921—1922 гг.. Эти откровения побудили японцев пересмотреть свои машинные шифры.[1]

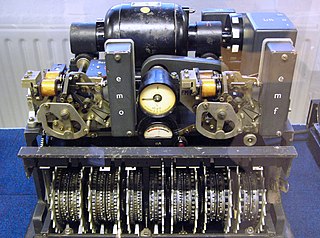

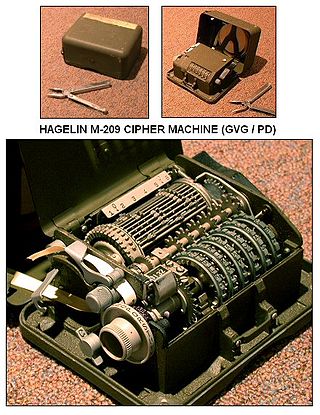

Система RED была внедрена в 1930—1931 годах (число 91 в названии связано с тем, что по японскому летоисчислению этот год был 2591) ,[2] с использованием обратной разработки, снабжаемой фирмой Хагелина.[3] Самыми важными изобретениями Хагелина были роторные машины — прототипы тех, что использовались во Второй мировой войне, но поскольку он не доверял японцам свои патенты, вместо них он отправил в Японию более примитивные устройства, сконструированные Арвидом Даммом.[3] Эти устройства использовались в качестве образца для японских изобретателей, но, к примеру, отдельное шифрование гласных букв было именно японским вкладом в работу машины.[3]

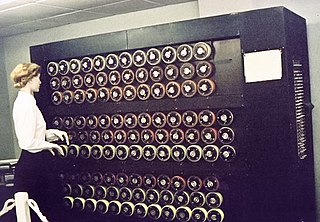

Код RED был успешно взломан тремя независимыми группами людей. Первыми в 1934 году шифр взломали Хьюго Фосс[англ.], Оливер Страччи[англ.] и Гарольд Кенворси из Великобритании, последний опубликовал об этом заметку «J machine» спустя год.[4][2] Америка совершила вклад во взлом шифра в 1935 году. В группе Signals Intelligence Service (SIS) армии США система была взломана Фрэнком Роулеттом и Соломоном Кульбаком; Агнес Дрискол адаптировала её под нужды военно-морского флота. Фактически она раскрыла шифр Orange (или M-1), но шифры обеих систем оказались абсолютно идентичными. Американцы так же создали копию машины с ускоренным действием. Интересно, что в машине были роторы для шифрования отдельно гласных и согласных букв.[5] Вначале SIS группа называла это устройство «Japanese code machine», но потом в целях безопасности назвали его RED по названию первого цвета цветового спектра.[6]

Машина PURPLE стала заменой RED в 1938 году, но выпуск RED был уже на довольно высоком уровне, поэтому некоторые организации решили не отказываться от использования старой системы.[1] Именно это упущение сделало уязвимым новую систему, поскольку в ней во многом использовались те же принципы, что и в старой.[1][7] После 18 месяцев попыток взлома, шифр PURPLE был раскрыт, множество информации, скрытой за ним, было перехвачено во время войны.

После вскрытия шифра RED были получены многие разведданные. Хоть это и не стало глобальной утечкой информации, часть важных разведданных всё же была перехвачена. Например, американскиe криптоаналитики узнали детали Берлинского пакта.[1][8] Отчёты о ходовых испытаниях кораблей типа «Нагато», перехваченные в результате вскрытия шифра, привели к важным изменениям в судостроении США и созданию кораблей, способных противостоять японской модели.[9]

Механизм RED

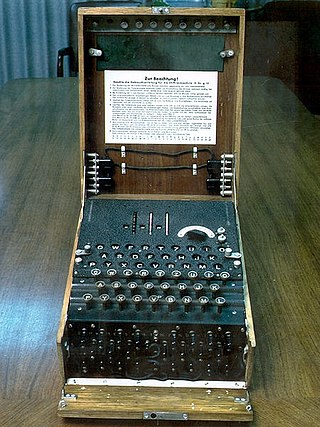

Машина RED шифровала и расшифровывала тексты латинского алфавита с дальнейшей их передачей по кабелю. Гласные и согласные буквы шифровались отдельно, текст получался в виде ряда слогов.[5][9] Эффект «6 и 20» был главной уязвимостью, которую японцы перенесли из своей старой системы в новую.

Шифрование проводилось с помощью роторов; входные контакты были оснащены контактными кольцами, каждое из которых выходило на один из выходных контактов ротора.[4] Когда и гласные, и согласные буквы шифровались с помощью одного и того же ротора, использовалось 60 контактов (Наименьшее общее кратное 6 и 20); с помощью отдельных проводов различные группы подавались отдельно. Контактные кольца были присоединены ко входу клавиатуры через контрольную панель; это так же было сделано для разделения 2 групп.[4]

После каждого знака ротор переключался хотя бы на 1 шаг. Величина поворота контролировалась специальным прерывающим колесом, которое было соединено с ротором; в этом колесе было до сорока семи пинов. До одиннадцати из этих пинов (на заранее определённых позициях) были съемными; на практике удаляли от четырёх до шести пинов. Вращение колеса прекращалось при достижении следующего пина; поэтому, если следующий пин был удалён, ротор проходил 2 позиции вместо 1.[5] Бессистемный характер вращения порождал шифр Альберти.[4]

Дополнительная литература

- В 7 части сборника Computer Security and Cryptography (Konheim, Alan G., Wiley-Interscience, 2007, pp. 191—211) можно найти подробный анализ шифра RED.

Примечания

- ↑ 1 2 3 4 Pearl Harbor Review - Red and Purple. National Security Agency. Дата обращения: 3 апреля 2009. Архивировано 18 апреля 2018 года.

- ↑ 1 2 Smith, Michael. The Emperor's Codes:The Breaking of Japan's Secret Ciphers (англ.). — New York: Arcade Publishing[англ.], 2000. — P. 45—47.

- ↑ 1 2 3 Pearl Harbor Review - Early Japanese Systems. National Security Agency. Дата обращения: 3 апреля 2009. Архивировано 23 марта 2018 года.

- ↑ 1 2 3 4 Bauer, Friedrich Ludwig. Decrypted Secrets: Methods and Maxims of Cryptology (англ.). — Springer[англ.], 2007. — P. 154—158.

- ↑ 1 2 3 Savard, John J. G. The RED Machine. Дата обращения: 21 апреля 2009. Архивировано 18 февраля 2018 года.

- ↑ Haufler, Hervie. Codebreakers' Victory: How the Allied Cryptographers Won World War II (англ.). — New American Library[англ.], 2003. — P. 114.

- ↑ Budiansky, p. 164.

- ↑ Andrew, Christopher. For the President's Eyes Only (неопр.). — HarperCollins, 1996. — С. 105. — ISBN 978-0-06-092178-1.

- ↑ 1 2 Budiansky, Stephen. Battle of Wits: The Complete Story of Codebreaking in World War II (англ.). — New York: The Free Press, 2000. — P. 84—88.