HTTPS — расширение протокола HTTP для поддержки шифрования в целях повышения безопасности. Данные в протоколе HTTPS передаются поверх криптографических протоколов TLS или устаревшего в 2015 году SSL. В отличие от HTTP с TCP-портом 80, для HTTPS по умолчанию используется TCP-порт 443.

SSL — криптографический протокол, который подразумевает более безопасную связь. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений. Протокол широко использовался для обмена мгновенными сообщениями и передачи голоса через IP в таких приложениях, как электронная почта, интернет-факс и др. В 2014 году правительство США сообщило об уязвимости в текущей версии протокола. SSL должен быть исключён из работы в пользу TLS.

TLS, как и его предшественник SSL , — криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети Интернет. TLS и SSL используют асимметричное шифрование для аутентификации, симметричное шифрование для конфиденциальности и коды аутентичности сообщений для сохранения целостности сообщений.

Расширение Java для безопасных сокетов — библиотека Java для реализации безопасных сетевых соединений. В JSSE реализованы протоколы SSL и TLS. Библиотека включает функциональность по шифрованию данных, аутентификации сервера и клиента, проверки целостности сообщений.

Атака посредника, или атака «человек посередине» — вид атаки в криптографии и компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом. Является методом компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию.

FTPS — это расширение широко используемого протокола передачи данных FTP, которое добавляет поддержку для криптографических протоколов уровней транспортной безопасности и защищенных сокетов.

GnuTLS — свободная реализация протоколов TLS и SSL. Предназначена для предоставления приложениям API для обеспечения надежной связи по протоколам транспортного уровня.

RetroShare — свободное кроссплатформенное программное обеспечение для бессерверного обмена письмами, мгновенными сообщениями и файлами с помощью шифрованной F2F-/P2P-сети, построенной на основе алгоритмов GPG.

DANE — набор спецификаций IETF, обеспечивающих аутентификацию объектов адресации и предоставляемых сервисов с помощью DNS. Это новый стандарт, вводимый в действие в 2011—2012 годах.

Heartbleed (CVE-2014-0160) — ошибка чтения за пределами буфера в OpenSSL, позволяющая несанкционированно читать память на сервере или на клиенте, в том числе для извлечения закрытого ключа сервера. Информация об уязвимости была опубликована в апреле 2014 года, ошибка существовала с конца 2011 года.

FREAK — уязвимость в реализации TLS/SSL. Уязвимость заключается в недостаточной проверке при выполнении TLS Handshake на стороне клиента, что приводит к возможности понизить шифрование во время выполнения атаки «человек посередине» до использования 512-битных ключей RSA, которые могут быть подобраны злоумышленником в течение нескольких часов.

Server Name Indication (SNI) — расширение компьютерного протокола TLS, которое позволяет клиенту сообщать имя хоста, с которым он желает соединиться во время процесса «рукопожатия». Это позволяет серверу предоставлять несколько сертификатов на одном IP-адресе и TCP-порту, и, следовательно, позволяет работать нескольким безопасным (HTTPS) сайтам на одном IP-адресе без использования одного и того же сертификата на всех сайтах. Это эквивалентно возможности основанного на имени виртуального хостинга из HTTP/1.1. Запрашиваемое имя хоста не шифруется, что позволяет злоумышленнику его перехватить.

Logjam — вид атаки на TLS. Также как и FREAK Logjam основана на понижении уровня шифрования до экспортного уровня, где длина ключа состовляет 512 бит.Отличие состоит в том, что Logjam атакует алгоритм Диффи — Хеллмана.

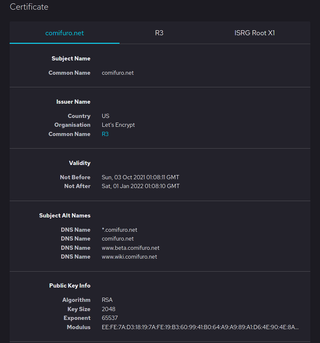

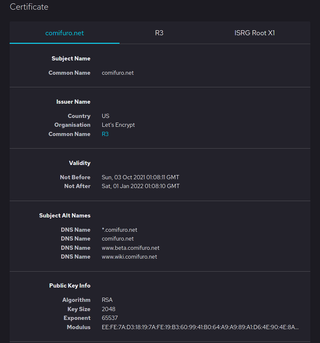

Let’s Encrypt — центр сертификации, предоставляющий бесплатные криптографические сертификаты X.509 для шифрования передаваемых через интернет данных HTTPS и других протоколов, используемых серверами в Интернете. Процесс выдачи сертификатов полностью автоматизирован.

Протокол совместным управлением ключами (KMIP) — протокол связи, который определяет форматы сообщений для манипулирования криптографическими ключами на сервере. Ключи могут создаваться на сервере, а затем восстанавливаться по другими защищенным ключам. Поддерживаются как симметричные, так и асимметричные ключи. KMIP также определяет сообщения, которые могут быть использованы, чтобы выполнять криптографические действия над сервером как например, кодирование и расшифрование.

Wildcard-сертификат — сертификат открытого ключа, который может использоваться с несколькими подобластями домена.

Динамический SSL — это технология защиты канала связи, разработанная Дэниелом МакКанном и Нимой Шарифимер из NetSecure Technologies Ltd. Она была создана чтобы решить проблему безопасности в публичных сетях, прозрачно корректируя ошибки имплементации SSL систем, из-за которых конфиденциальные данные могли быть изменены или украдены. Иногда данную технологию называют Динамическим TLS.

Сертификат EV SSL — сертификат, используемый для того, чтобы настроить поддержку HTTPS на сайте. Чтобы получить сертификат EV, необходимо подтверждение существования компании, на имя которой оформляется сертификат, в центре сертификации.

POODLE — вид атаки в компьютерной безопасности типа «человек посередине», когда злоумышленник путём блокировки TLS 1.0 и увеличения числа попыток соединения вызывает принудительное использование интернет-клиентами и пользователями защитного программного обеспечения SSL версии 3.0. После того как был произведен откат системы до SSL 3.0, злоумышленник использует атаку Padding Oracle.

TLS 1.3 — версия протокола защиты транспортного уровня, являющаяся седьмой итерацией протокола TLS и его предшественника SSL. Протокол предназначен для защиты передаваемых данных между узлами сети, а именно предоставление шифрования, аутентификации и целостности соединения.