HTTPS — расширение протокола HTTP для поддержки шифрования в целях повышения безопасности. Данные в протоколе HTTPS передаются поверх криптографических протоколов TLS или устаревшего в 2015 году SSL. В отличие от HTTP с TCP-портом 80, для HTTPS по умолчанию используется TCP-порт 443.

SSL — криптографический протокол, который подразумевает более безопасную связь. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений. Протокол широко использовался для обмена мгновенными сообщениями и передачи голоса через IP в таких приложениях, как электронная почта, интернет-факс и др. В 2014 году правительство США сообщило об уязвимости в текущей версии протокола. SSL должен быть исключён из работы в пользу TLS.

TLS, как и его предшественник SSL , — криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети Интернет. TLS и SSL используют асимметричное шифрование для аутентификации, симметричное шифрование для конфиденциальности и коды аутентичности сообщений для сохранения целостности сообщений.

OpenSSL — криптографический пакет с открытым исходным кодом для работы с SSL/TLS. Позволяет создавать ключи RSA, DH, DSA и сертификаты X.509, подписывать их, формировать CSR и CRT. Также имеется возможность шифрования данных и тестирования SSL/TLS соединений.

Расширение Java для безопасных сокетов — библиотека Java для реализации безопасных сетевых соединений. В JSSE реализованы протоколы SSL и TLS. Библиотека включает функциональность по шифрованию данных, аутентификации сервера и клиента, проверки целостности сообщений.

FTPS — это расширение широко используемого протокола передачи данных FTP, которое добавляет поддержку для криптографических протоколов уровней транспортной безопасности и защищенных сокетов.

GnuTLS — свободная реализация протоколов TLS и SSL. Предназначена для предоставления приложениям API для обеспечения надежной связи по протоколам транспортного уровня.

Протокол датаграмм безопасности транспортного уровня - Datagram Transport Layer Security (DTLS) обеспечивает защищённость соединений для протоколов, использующих датаграммы. DTLS позволяет приложениям, основанным на коммуникациях посредством датаграмм, сообщаться безопасным способом, предотвращающим перехват, прослушивание, вмешательство, не нарушая защиты целостности данных или подделку содержимого сообщения. Протокол DTLS основан на потоковом протоколе Transport Layer Security (TLS) и обеспечивает, таким образом, необходимые гарантии безопасности. Дейтаграммная семантика основного транспортного протокола наследуется протоколом DTLS — его применение не будет страдать от потоковых задержек, но должно учитывать издержки переупорядочивания пакетов, потерей датаграмм, а также избыточного размера данных, больших, чем датаграммный размер пакета.

STARTTLS это расширение обычного протокола текстового обмена, которое позволяет создать зашифрованное соединение прямо поверх обычного TCP-соединения вместо открытия для шифрованного соединения отдельного порта.

Heartbleed (CVE-2014-0160) — ошибка чтения за пределами буфера в OpenSSL, позволяющая несанкционированно читать память на сервере или на клиенте, в том числе для извлечения закрытого ключа сервера. Информация об уязвимости была опубликована в апреле 2014 года, ошибка существовала с конца 2011 года.

Server Name Indication (SNI) — расширение компьютерного протокола TLS, которое позволяет клиенту сообщать имя хоста, с которым он желает соединиться во время процесса «рукопожатия». Это позволяет серверу предоставлять несколько сертификатов на одном IP-адресе и TCP-порту, и, следовательно, позволяет работать нескольким безопасным (HTTPS) сайтам на одном IP-адресе без использования одного и того же сертификата на всех сайтах. Это эквивалентно возможности основанного на имени виртуального хостинга из HTTP/1.1. Запрашиваемое имя хоста не шифруется, что позволяет злоумышленнику его перехватить.

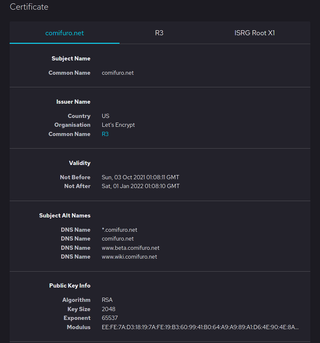

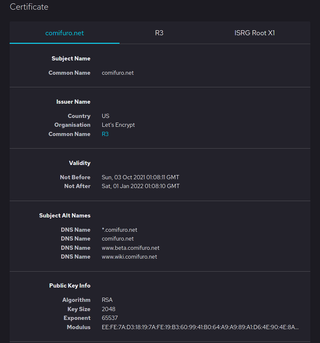

Let’s Encrypt — центр сертификации, предоставляющий бесплатные криптографические сертификаты X.509 для шифрования передаваемых через интернет данных HTTPS и других протоколов, используемых серверами в Интернете. Процесс выдачи сертификатов полностью автоматизирован.

OVH — французская компания облачных вычислений, предлагающая VPS, выделенные серверы. Это крупнейший хостинг-провайдер в Европе, и третий по величине в мире с собственными физическими серверами. Компания была основана в 1999 году семьей Клаба со штаб-квартирой во французском Рубе.

HTTPS Everywhere — свободное и открытое расширение для браузеров Google Chrome, Mozilla Firefox, Opera, Microsoft Edge, Brave и Vivaldi, разработанное совместно The Tor Project и Electronic Frontier Foundation (EFF). Оно автоматически заставляет веб-сайты использовать вместо HTTP более защищенное соединение HTTPS, если они его поддерживают.

Динамический SSL — это технология защиты канала связи, разработанная Дэниелом МакКанном и Нимой Шарифимер из NetSecure Technologies Ltd. Она была создана чтобы решить проблему безопасности в публичных сетях, прозрачно корректируя ошибки имплементации SSL систем, из-за которых конфиденциальные данные могли быть изменены или украдены. Иногда данную технологию называют Динамическим TLS.

Сертификат EV SSL — сертификат, используемый для того, чтобы настроить поддержку HTTPS на сайте. Чтобы получить сертификат EV, необходимо подтверждение существования компании, на имя которой оформляется сертификат, в центре сертификации.

wolfSSL - это небольшая, портативная, встроенная библиотека SSL / TLS, предназначенная для разработчиков встраиваемых систем. Это реализация TLS с открытым исходным кодом, написанная на языке Си. Включает в себя клиентские библиотеки SSL / TLS и реализацию сервера SSL / TLS, а также поддержку нескольких API, в том числе определенных SSL и TLS. wolfSSL также включает интерфейс совместимости OpenSSL с наиболее часто используемыми функциями OpenSSL.

POODLE — вид атаки в компьютерной безопасности типа «человек посередине», когда злоумышленник путём блокировки TLS 1.0 и увеличения числа попыток соединения вызывает принудительное использование интернет-клиентами и пользователями защитного программного обеспечения SSL версии 3.0. После того как был произведен откат системы до SSL 3.0, злоумышленник использует атаку Padding Oracle.

TLS 1.3 — версия протокола защиты транспортного уровня, являющаяся седьмой итерацией протокола TLS и его предшественника SSL. Протокол предназначен для защиты передаваемых данных между узлами сети, а именно предоставление шифрования, аутентификации и целостности соединения.

RedhadCP — платная панель управления веб-хостингом. Преимущество RedhadCP в том, что данная панель размещается на веб-серверах компании Redhad Inc., и не нуждается в установке на свой веб-сервер.