XTS-400

| XTS-400 | |

|---|---|

| Разработчик | BAE Systems |

| Исходный код | закрытый |

| Последняя версия | 7.5.1 |

| Поддерживаемые платформы | x86 |

| Тип ядра | монолитное ядро |

| Состояние | активное |

| Веб-сайт | www.baesystems.com |

XTS-400 — многоуровневая защищённая операционная система, многопользовательская и многозадачная; использует многоуровневое планирование при обработке данных и информации и работает в сетевых средах, поддерживает Gigabit Ethernet, IPv4 и IPv6.

XTS-400 представляет собой комбинацию оборудования Intel x86 и операционной системы Secure Trusted Operating Program (STOP)[1]. XTS-400 была разработана BAE Systems и первоначально выпущена версии 6.0 в декабре 2003 года.

STOP обеспечивает высокую степень безопасности и является первой операционной системой общего назначения с рейтингом уровня сертификатов Common Criteria EAL5[2] или выше.

История развития

Первоначальное решение было разработано с нуля еще в начале 80-х годов и получило название SCOMP (Secure Communications Processor), оно работало на миникомпьютере Honeywell Level 6.

SCOMP получил подтверждение NSA A1 (когда использовались уровни оценки A, B, C Orange Book), что является самой высокой проверкой, которую когда-либо предоставляла NSA. ОС нужно было писать с нуля, потому что ей пришлось противостоять формальным доказательствам своей архитектуры безопасности, чтобы быть подтвержденными на уровне A1.

Преемником SCOMP был XTS-200, который работал на миникомпьютере DPS6plus от Honeywell, который по-прежнему являлся проприетарной аппаратной платформой. XTS-200 впервые представил пользовательскую среду * nix-like и API для разработки приложений, предназначенных для работы в третем кольце, но основная ОС оставалась (и по сей день) на основе оригинального SCOMP. XTS-200 был подтвержден в B3 NSA. И XTS-300, и XTS-400 были основаны на микропроцессорной технологии Intel и аппаратной архитектуре Wintel. * Nix-подобная среда пользовательских / разработчиков была дополнительно усовершенствована на этих платформах.

XTS-400, как и его предшественники, был разработан как многоуровневая защищенная платформа защиты связи, позволяющая контролируемое соединение нескольких сетей, каждый из которых работает в другом домене безопасности. Эта разработка никогда не предназначалось для настольной многоуровневой безопасной платформы, которая занимает пространство, которое занимает Trusted Solaris.

Honeywell фактически работал с Sun, DEC и другими, чтобы помочь им разработать многоуровневые безопасные настольные решения, но SCOMP / XTS никогда не предназначался для этой роли.

В то время, хотя Honeywell разработала известную ОС MULTICS, эта ОС не использовалась в качестве базы для XTS[3].

Использование

XTS-400 может использоваться в междоменных решениях, которые обычно нуждаются в разработке части привилегированного программного обеспечения, которое может временно обходить один или несколько элементов безопасности контролируемым образом.

Защищённость и защитные свойства операционной системы

Основной функцией безопасности, которая отличает STOP отдельно от большинства операционных систем, является обязательная политика чувствительности. Имеется поддержка обязательной политики целостности. В то время как политика чувствительности направлена на предотвращение несанкционированного раскрытия информации, политика целостности имеет дело с предотвращением несанкционированного удаления или модификации (например, ущерб, который может причинить вирус). У обычных (то есть ненадежных) пользователей нет права изменять чувствительность или уровень целостности объектов.

Политики чувствительности и целостности применяются ко всем пользователям и всем объектам системы. STOP обеспечивает 16 уровней иерархической чувствительности, 64 неиерархических класса чувствительности, 8 уровней иерархической целостности и 16 неиерархических категорий целостности. Политика обязательной чувствительности применяет модель классификации чувствительности данных Министерства обороны США, но может быть настроена в отношении модели для применения в коммерческой среде.

Другие функции безопасности включают:

- Идентификация и аутентификация, которые заставляют пользователей однозначно идентифицироваться и аутентифицироваться перед использованием любых системных служб или доступа к любой информации; идентификация пользователя используется для принятия решений по контролю доступа и подотчетности через механизм аудита;

- Дискреционное управление доступом (DAC), которое появляется так же, как в Unix, включая наличие списков контроля доступа на каждом объекте; функция set-id поддерживается контролируемым образом;

- Обязательная политика подтипа, которая позволяет использовать некоторые из функций доверенных систем, которые поддерживают политику принудительного принудительного ввода или политики домена;

- Аудит всех событий, связанных с безопасностью, и надежных инструментов, позволяющих администраторам обнаруживать и анализировать потенциальные нарушения безопасности;

- Доверенный путь, который позволяет пользователю быть уверенным, что он / она взаимодействует непосредственно с доверенными функциями безопасности (TSF) во время чувствительных операций; это предотвращает, например, использование программ типа "троянский конь" для подмены процесса входа и кражи пароля пользователя;

- Изоляция кода операционной системы и файлов данных от активности ненадежных пользователей и процессов, которые, в частности, предотвращают повреждение вредоносным ПО или оказанных иным образом влияний на систему;

- Разделение процессов друг от друга (так что один процесс / пользователь не может вмешиваться в внутренние данные и код другого процесса);

- Функциональность контрольного монитора, - никакой доступ не может обойти проверку операционной системой;

- Сильное разделение прав администратора, оператора и пользователя с использованием политики обязательной целостности;

- Повторное использование объектов для предотвращения сбора данных;

- Надежные, качественные инструменты для настройки системы, управления критическими для безопасности данными и восстановления файловых систем;

- Самотестирование механизмов безопасности по требованию;

- Исключение сетевых служб более высокого уровня из TSF, так что TSF не восприимчивы к общеизвестным уязвимостям этих служб.

STOP поставляется только в одном пакете, так что нет никакой путаницы в отношении того, присутствует ли в конкретном пакете все функции безопасности. Обязательные политики не могут быть отключены. Конфигурация политики не требует потенциально сложного процесса определения больших наборов доменов и типов данных (и соответствующих правил доступа).

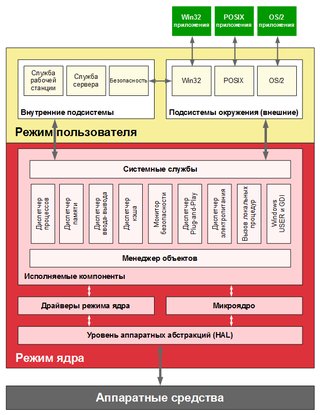

Архитектура

STOP - это монолитная операционная система ядра (как Linux). Хотя он предоставляет совместимый с Linux API, STOP не является производным от Unix или любой Unix-подобной системы. STOP является высокоуровневым, очень модульным и относительно компактным и простым.

STOP подразделяется на четыре "кольца" (см. ОС Мultics), и каждое кольцо дополнительно подразделяется на слои. Самое внутреннее кольцо имеет аппаратную привилегию и приложения, включая привилегированные команды, выполняемые в самой внешней. Внутренние три кольца составляют ядро. Программное обеспечение во внешнем кольце предотвращается от вмешательства программного обеспечения во внутреннем кольце. Ядро является частью адресного пространства каждого процесса и необходимо как для нормальных, так и для привилегированных процессов.

Ядро безопасности занимает самое внутреннее и наиболее привилегированное кольцо и применяет все обязательные политики. Оно обеспечивает виртуальную среду процесса, которая изолирует один процесс от другого. Оно выполняет все низкоуровневое планирование, управление памятью и обработку прерываний. Ядро безопасности также предоставляет услуги ввода-вывода и механизм сообщений IPC. Данные ядра безопасности являются глобальными для системы.

Программное обеспечение доверенных системных служб (TSS) выполняется в первом кольце. TSS реализует файловые системы, реализует TCP / IP и применяет политику дискреционного контроля доступа для объектов файловой системы. Данные TSS являются локальными для процесса, в котором он выполняется.

Службы операционной системы (OSS) выполняются в втором кольце. OSS предоставляет Linux-API для приложений, а также предоставляет дополнительные собственные интерфейсы для использования функций безопасности системы. OSS реализует сигналы, группы процессов и некоторые устройства памяти. Данные OSS являются локальными для процесса, в котором он выполняется.

Программное обеспечение считается доверенным, если оно выполняет функции, от которых зависит система, чтобы обеспечить соблюдение политики безопасности (например, установление авторизации пользователя). Это определение основано на уровне целостности и привилегиях. Неверное программное обеспечение работает на третьем уровне целостности со всеми категориями целостности или ниже. Для некоторых процессов требуются привилегии для выполнения своих функций, например, для безопасного сервера необходимо получить доступ к базе данных аутентификации пользователей, хранящейся на системном уровне, при установлении сеанса для пользователя с более низким уровнем чувствительности.

Примечания

- ↑ STOP 7. Дата обращения: 27 июня 2018. Архивировано 6 октября 2014 года.

- ↑ Архивированная копия. Дата обращения: 27 июня 2018. Архивировано 15 мая 2018 года.

- ↑ OSNews Staff. Unix OS Receives Common Criteria EAL 5 Augmented > Comments. www.osnews.com. Дата обращения: 27 июня 2018. Архивировано 27 июня 2018 года.