Вектор атаки

- Вектор атаки — способ получения неавторизованного доступа к защищённой информационной системе.

- «Вектор атаки» — фантастический роман российского фантаста Е. Филенко.

Евкли́дово простра́нство в изначальном смысле — это пространство, свойства которого описываются аксиомами евклидовой геометрии. В этом случае предполагается, что пространство имеет размерность, равную 3, то есть является трёхмерным.

Ромби́ческая сингони́я — одна из семи сингоний в кристаллографии. Её элементарная ячейка определяется тремя базовыми векторами (трансляциями), которые перпендикулярны друг другу, но не равны между собой. Таким образом, форма ячейки, представляющей собой прямоугольный параллелепипед и определяется тремя параметрами: длинами базовых векторов a, b и c. Объём ячейки равен произведению abc.

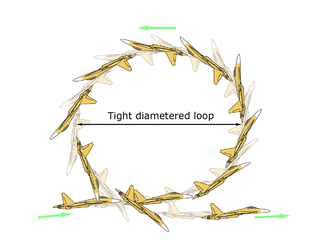

Угол атаки — угол между направлением вектора скорости набегающего на тело потока и характерным продольным направлением, выбранным на теле, например у крыла самолёта это будет хорда крыла, у самолёта — продольная строительная ось, у снаряда или ракеты — их ось симметрии. При рассмотрении крыла или самолёта угол атаки находится в нормальной плоскости, в отличие от угла скольжения.

Ве́ктор .

Сверхманёвренность — способность некоторых самолётов сохранять устойчивость и управляемость на закритических углах атаки с высокими перегрузками, обеспечивающая безопасность боевого маневрирования, а также способность самолёта к изменению положения относительно потока, позволяющая наводить оружие на цель вне вектора текущей траектории.

DES — симметричный алгоритм шифрования, разработанный фирмой IBM и утверждённый правительством США в 1977 году как официальный стандарт. DES имеет блоки по 64 бита и 16-цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных преобразований. Для DES рекомендовано несколько режимов:

Ата́ка может означать:

Евге́ний Ива́нович Филе́нко — российский писатель-фантаст. Автор фантастической эпопеи "Галактический Консул" и примыкающих к ней циклов, связанных единым местом действия в парадигме Галактического Братства, отчетливо наследующего традиции Мира Полдня А. и Б. Стругацких, цикла романтико-юмористических новелл "Созвездие Тимофеевых" и ряда антиутопических романов.

Twofish — симметричный алгоритм блочного шифрования с размером блока 128 бит и длиной ключа до 256 бит. Число раундов 16. Разработан группой специалистов во главе с Брюсом Шнайером. Являлся одним из пяти финалистов второго этапа конкурса AES. Алгоритм разработан на основе алгоритмов Blowfish, SAFER и SQUARE.

Wired Equivalent Privacy (WEP) — алгоритм для обеспечения безопасности сетей Wi-Fi. Используется для обеспечения конфиденциальности и защиты передаваемых данных авторизированных пользователей беспроводной сети от прослушивания. Существует две разновидности WEP: WEP-40 и WEP-104, различающиеся только длиной ключа. В настоящее время данная технология является устаревшей, так как её взлом может быть осуществлен всего за несколько минут. Тем не менее, она продолжает широко использоваться. Для безопасности в сетях Wi-Fi рекомендуется использовать WPA. WEP часто неправильно называют Wireless Encryption Protocol.

Управление вектором тяги (УВТ) реактивного двигателя — отклонение реактивной струи двигателя от направления, соответствующего крейсерскому режиму.

Малые РНК, образующие шпильки, или кшРНК — короткие молекулы рибонуклеиновых кислот, образующие во вторичной структуре плотные шпильки. ShRNA могут быть использованы для подавления экспрессии генов путём РНК-интерференции. Короткие РНК, образующие шпильки, вводят в клетки при помощи векторов, в которых кодирующие их последовательности находятся под контролем конститутивно активных или индуцируемых промоторов. Такие векторы, как правило, содержат последовательности нуклеотидов, которые позволяют им интегрироваться в геном клетки и тем самым обеспечивать наследуемое подавление экспрессии целевого гена.

Tiger — хеш-функция, разработанная Росом Андерсоном и Эли Бихамом в 1995 году. Tiger был предназначен для особенно быстрого выполнения на 64-разрядных компьютерах. Tiger не имеет патентных ограничений, может использоваться свободно как с эталонной реализацией, так и с ее модификациями. Размер значения хеша — 192 бита (Tiger/192), хотя имеются также более короткие версии для совместимости с SHA-1 (Tiger/160) и с MD4, MD5, RIPEMD, Snefru (Tiger/128). Скорость работы — 132 Мбит/с. На современных процессорах значительно быстрее.

VMPC — это потоковый шифр, применяющийся в некоторых системах защиты информации в компьютерных сетях. Шифр разработан криптографом Бартошем Жултаком в качестве усиленного варианта популярного шифра RC4. Алгоритм VMPC строится как и любой потоковый шифр на основе параметризованного ключом генератора псевдослучайных битов. Основные преимущества шифра, как и RC4 — высокая скорость работы, переменный размер ключа и вектора инициализации, простота реализации.

Trivium — симметричный алгоритм синхронного потокового шифрования, ориентированный, в первую очередь, на аппаратную реализацию с гибким равновесием между скоростью работы и количеством элементов, имеющий также возможность достаточно эффективной программной реализации.

MUGI — генератор псевдослучайных чисел, который был разработан для того, чтобы использоваться как поточный шифр. Он был рекомендован проектом CRYPTREC для использования правительством Японии.

Атака на основе шифротекста — один из основных способов криптоанализа. Предполагается что криптоаналитику известен только набор шифротекстов, целью является получение как можно большего количества открытых текстов, соответствующих имеющимся шифротекстам, или ещё лучше — ключа, использованного при шифровании. Шифротексты могут быть получены простым перехватом сообщений по открытым каналам связи. Данный вид атаки является слабым и неудобным.

«Стрибог» — криптографический алгоритм вычисления хеш-функции с размером блока входных данных 512 бит и размером хеш-кода 256 или 512 бит.

KCipher-2 — высокопроизводительный симметричный потоковый шифр, разработанный тремя японскими криптографами: Toshiaki Tanaka, Shinsaku Kiyomoto, Kouichi Sakurai. Шифр использует 2 независимых входных параметра, 128-битовый ключ и 128-битовый инициализирующий вектор. Использование данного алгоритма KCipher-2 позволяет повысить уровень защищенности в ряде сервисов, таких как мультимедийные сервисы и услуги широкополосной связи.

Вектор атаки — последовательность действий или средство для получения неавторизованного доступа к защищённой информационной системе.